Chiến lược Phòng thủ Chuyên sâu (Defense-in-Depth) Chống lại Tấn công Zero-Day

1. Giới thiệu

Trong kỷ nguyên số, an ninh mạng không còn là một lựa chọn mà là yếu tố sống còn đối với mọi tổ chức. Cơ sở hạ tầng CNTT ngày càng phức tạp và mở rộng khiến nguy cơ bị tấn công gia tăng. Việc chỉ dựa vào một tường lửa hay phần mềm chống virus đơn lẻ đã trở nên lỗi thời khi các kỹ thuật tấn công ngày càng tinh vi và tự động hóa.

Kẻ tấn công chỉ cần một điểm yếu nhỏ trong hệ thống để xâm nhập, trong khi doanh nghiệp phải bảo vệ toàn bộ bề mặt tấn công rộng lớn. Để đối phó, mô hình phòng thủ chuyên sâu (Defense-in-Depth) được xem là giải pháp cốt lõi giúp tạo ra nhiều lớp bảo vệ độc lập, tăng khả năng phát hiện, cô lập và phục hồi khi sự cố xảy ra.

2. Tấn công Zero-Day là gì?

Tấn công zero-day xảy ra khi kẻ tấn công khai thác một lỗ hổng mà nhà phát triển chưa biết tới hoặc chưa phát hành bản vá. “Zero-day” có nghĩa là nhà phát triển có 0 ngày để chuẩn bị trước khi bị tấn công.

Thông thường, kẻ tấn công phát hiện lỗ hổng, viết mã khai thác (exploit), rồi tung ra tấn công ngay lập tức. Vì cộng đồng bảo mật chưa kịp cập nhật chữ ký nhận dạng, nên các công cụ truyền thống như antivirus hoặc IDS/IPS không thể phát hiện.

Điểm nguy hiểm nằm ở chỗ cuộc tấn công thường vô hình trong giai đoạn đầu, xâm nhập sâu và âm thầm chiếm quyền kiểm soát. Nhiều cuộc tấn công zero-day trong thực tế – như Stuxnet hay SolarWinds – đã cho thấy thiệt hại khổng lồ khi kẻ tấn công có thể hoạt động trong nhiều tháng trước khi bị phát hiện.

3. Triết lý của Phòng thủ Chuyên sâu

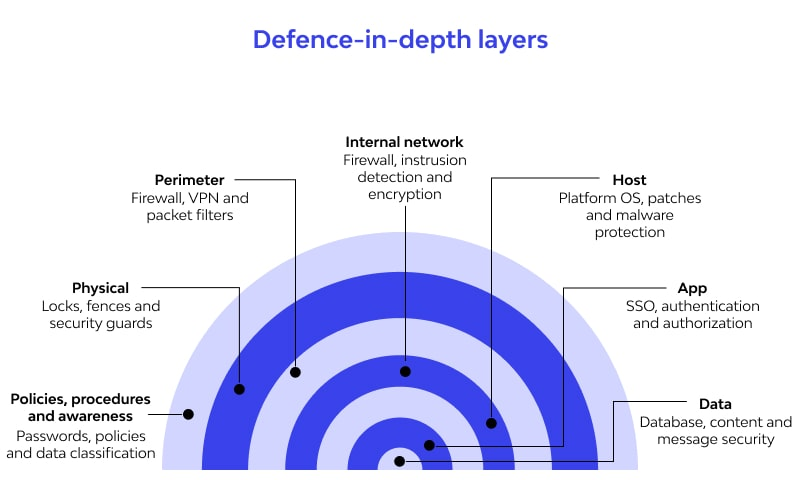

Defense-in-Depth là chiến lược bảo mật nhiều lớp, lấy cảm hứng từ mô hình quân sự: bảo vệ một pháo đài bằng hào nước, tường thành và tháp canh. Ý tưởng trung tâm là không có lớp nào hoàn hảo, vì vậy cần có nhiều tầng bảo vệ độc lập để giảm thiểu rủi ro tổng thể.

Triết lý này hướng đến ba mục tiêu chính:

- Ngăn chặn (Prevention) – giảm khả năng xâm nhập.

- Phát hiện (Detection) – nhanh chóng nhận biết khi sự cố xảy ra.

- Phục hồi (Response & Recovery) – cô lập và khôi phục hệ thống an toàn.

Thay vì kỳ vọng vào một “lá chắn hoàn hảo”, Defense-in-Depth tạo ra một hệ sinh thái phòng thủ linh hoạt và bền vững, nơi mỗi lớp đóng vai trò bảo vệ lẫn nhau.

4. Các lớp phòng thủ phối hợp chống lại Zero-Day

Lớp 1: Chính sách và nhận thức

- Yếu tố con người luôn là mắt xích yếu nhất. Việc đào tạo nhận thức giúp nhân viên phân biệt email lừa đảo, file đính kèm độc hại – phương thức phát tán zero-day phổ biến.

- Bên cạnh đó, các chính sách vá lỗi định kỳ, quy trình ứng phó sự cố và kiểm soát thay đổi đảm bảo tổ chức phản ứng nhanh khi phát hiện tấn công, giảm thiểu thời gian tồn tại của mối đe dọa.

Lớp 2: An ninh vật lý

- Dù nhiều cuộc tấn công đến từ không gian mạng, quyền truy cập vật lý vẫn là mối nguy tiềm tàng. Một thiết bị USB chứa mã độc có thể phá vỡ toàn bộ hệ thống.

- Các biện pháp như kiểm soát ra vào bằng sinh trắc học, camera giám sát, bảo vệ trung tâm dữ liệu giúp hạn chế khả năng cài cắm phần cứng độc hại.

Lớp 3: Vành đai mạng (Perimeter)

- Là lớp kỹ thuật đầu tiên bảo vệ hệ thống trước Internet.

- Các Next-Generation Firewall (NGFW) và Intrusion Prevention Systems (IPS) hiện đại sử dụng machine learning và phân tích hành vi lưu lượng để phát hiện những mẫu hoạt động bất thường, không phụ thuộc vào chữ ký.

- Ví dụ, nếu một server đột nhiên gửi lưu lượng mã hóa lạ ra ngoài, hệ thống có thể cảnh báo và tự động chặn kết nối – một bước bảo vệ quan trọng trước khi exploit lan sâu hơn.

Lớp 4: Mạng nội bộ (Internal Network)

- Giả định rằng tường lửa đã bị vượt qua, lớp mạng nội bộ sẽ ngăn tấn công lan rộng.

- Phân đoạn mạng (Network Segmentation) và Zero Trust Architecture đảm bảo rằng mỗi vùng mạng chỉ giao tiếp trong phạm vi cần thiết. Nếu một máy trạm bị nhiễm, kẻ tấn công không thể dễ dàng di chuyển ngang sang hệ thống quản trị hoặc máy chủ dữ liệu.

Lớp 5: Máy chủ và Điểm cuối (Host/Endpoint)

- Đây là tuyến phòng thủ quan trọng để phát hiện hành vi zero-day.

- Giải pháp EDR/XDR theo dõi tiến trình, hành vi file và kết nối mạng theo thời gian thực. Khi một tài liệu văn phòng cố gắng chạy lệnh PowerShell ra Internet, hệ thống sẽ tự động cách ly thiết bị để ngăn lây lan.

- Song song, việc cứng hóa hệ điều hành, cập nhật bản vá, và whitelist ứng dụng giúp thu hẹp bề mặt tấn công.

Lớp 6: Ứng dụng (Application Security)

- Zero-day trong ứng dụng web có thể cho phép kẻ tấn công chiếm quyền server.

- Web Application Firewall (WAF) đóng vai trò “vá ảo”, chặn các mẫu tấn công như SQL Injection hay Command Injection trước khi bản vá chính thức được phát hành.

- Quy trình Secure SDLC cùng các công cụ quét mã (SAST/DAST) giúp phát hiện sớm lỗ hổng ngay trong giai đoạn phát triển phần mềm.

Lớp 7: Dữ liệu (Data Protection)

- Dữ liệu là tài sản cuối cùng cần bảo vệ.

- Mã hóa (encryption) đảm bảo dữ liệu bị đánh cắp không thể đọc được nếu thiếu khóa giải mã.

- Kiểm soát truy cập dựa trên vai trò (RBAC) và nguyên tắc đặc quyền tối thiểu (PoLP) giúp hạn chế phạm vi ảnh hưởng khi một tài khoản bị xâm nhập.

- Kết hợp thêm sao lưu định kỳ (backup & recovery) giúp doanh nghiệp nhanh chóng phục hồi sau khi tấn công xảy ra.

5. Kết luận

Không một giải pháp đơn lẻ nào có thể ngăn chặn hoàn toàn tấn công zero-day. Chiến lược phòng thủ chuyên sâu mang lại cách tiếp cận tổng thể – nơi con người, quy trình và công nghệ cùng phối hợp để tạo thành một hệ thống kiên cường.

Mỗi lớp bảo vệ đóng vai trò độc lập nhưng liên kết, giúp phát hiện sớm – phản ứng nhanh – phục hồi hiệu quả. Trong bối cảnh mối đe dọa ngày càng tinh vi, việc triển khai Defense-in-Depth không chỉ là một lựa chọn kỹ thuật, mà là tư duy chiến lược bắt buộc cho mọi tổ chức muốn tồn tại trong thế giới số.