Phòng thủ Mạng: Thiết lập Tường lửa Thế hệ Mới (NGFW) và Hệ thống Phát hiện Xâm nhập (IDS)

Trong bối cảnh các mối đe dọa mạng ngày càng tinh vi và đa dạng, việc dựa vào những biện pháp bảo vệ truyền thống không còn đủ khả năng bảo đảm an toàn cho hạ tầng doanh nghiệp. Sự xuất hiện của các kỹ thuật tấn công đa lớp, mã độc tàng hình, giả mạo ứng dụng và khai thác lỗ hổng khiến doanh nghiệp buộc phải triển khai các giải pháp phòng thủ tiên tiến hơn. Trong số đó, Tường lửa Thế hệ Mới (Next-Generation Firewall – NGFW) và Hệ thống Phát hiện Xâm nhập (Intrusion Detection System – IDS) trở thành hai lớp bảo vệ không thể thiếu trong kiến trúc an ninh mạng hiện đại. Các khái niệm này cũng chiếm vị trí quan trọng trong chương trình CompTIA Security+, nơi người học được trang bị nền tảng về kiến trúc phòng thủ đa lớp và công cụ bảo vệ mạng.

1. Tường lửa thế hệ mới – Sự khác biệt giữa bảo vệ truyền thống và bảo vệ thông minh

Tường lửa truyền thống chủ yếu hoạt động dựa trên mô hình kiểm soát lưu lượng theo địa chỉ IP, cổng và giao thức. Chúng có khả năng lọc gói (packet filtering) và theo dõi trạng thái phiên (stateful inspection), nhưng không thể nhận biết nội dung sâu bên trong gói tin hoặc bản chất ứng dụng đang chạy. Điều này tạo ra hạn chế lớn trong bối cảnh hiện nay, khi nhiều mã độc ẩn dưới dạng lưu lượng hợp lệ hoặc sử dụng giao thức phổ biến như HTTPS để che giấu hành vi.

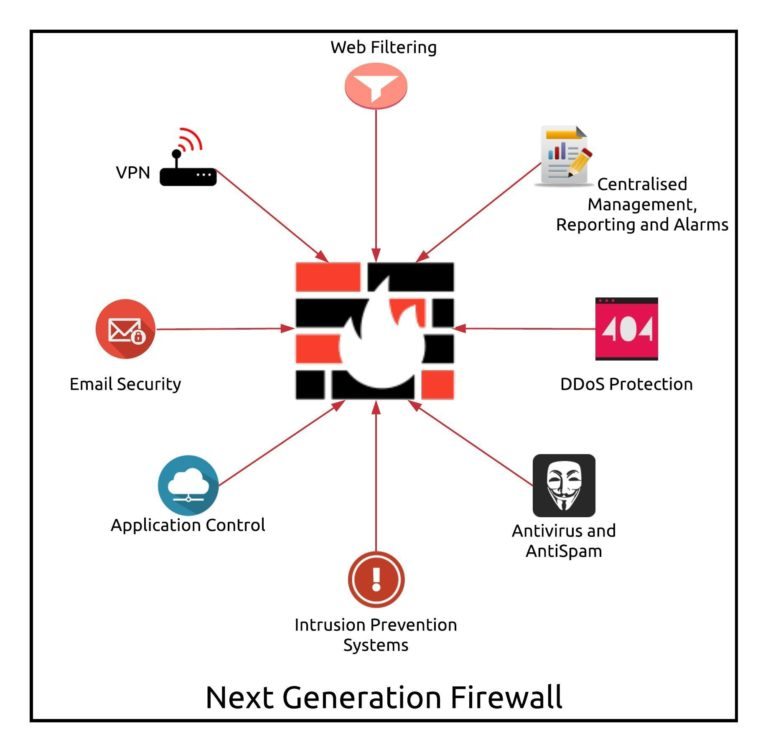

Sự ra đời của Next-Generation Firewall đánh dấu một bước tiến quan trọng. NGFW không chỉ dừng lại ở việc kiểm tra header gói tin, mà còn thực hiện Deep Packet Inspection (DPI) – phân tích sâu nội dung bên trong gói tin để phát hiện mã độc, hành vi bất thường hoặc mẫu tấn công đã được ghi nhận. Ngoài ra, NGFW có khả năng Application Awareness, tức nhận biết ứng dụng đang chạy (như Facebook, YouTube, Skype, SSH), từ đó áp dụng chính sách bảo mật dựa trên ứng dụng thay vì chỉ dựa vào port.

Với khả năng kết hợp giữa stateful filtering, DPI, nhận diện ứng dụng và thậm chí tích hợp IDS/IPS, NGFW trở thành trung tâm của chiến lược phòng thủ hiện đại, giúp doanh nghiệp ngăn chặn tấn công ở nhiều lớp khác nhau.

2. IDS/IPS – Lớp giám sát và ngăn chặn tấn công trong thời gian thực

Song song với NGFW, hệ thống Intrusion Detection System (IDS) đóng vai trò giám sát lưu lượng và phát hiện dấu hiệu xâm nhập. IDS không thay thế firewall mà bổ sung cho firewall một khả năng quan trọng: nhận diện các hành vi tấn công đã biết hoặc chưa từng được ghi nhận.

IDS có thể được triển khai theo hai hướng tiếp cận. Với Signature-based IDS, hệ thống so sánh lưu lượng với cơ sở dữ liệu mẫu tấn công (signature). Cách này rất hiệu quả với các hình thức tấn công đã được nhận dạng rõ ràng như SQL injection hoặc buffer overflow. Trong khi đó, Behavior-based IDS theo dõi hành vi bất thường của hệ thống hoặc lưu lượng mạng. Nếu xuất hiện hoạt động vượt quá ngưỡng bình thường, IDS sẽ cảnh báo quản trị viên. Đây là cách tiếp cận quan trọng để phát hiện các cuộc tấn công mới, chưa có signature.

Một biến thể nâng cao của IDS là Intrusion Prevention System (IPS). Thay vì chỉ quan sát và cảnh báo, IPS có khả năng can thiệp trực tiếp vào đường truyền, ngăn chặn lưu lượng độc hại theo thời gian thực. IPS thường được tích hợp vào NGFW, tạo thành một lớp phòng thủ chủ động, có khả năng xử lý tấn công trước khi chúng gây thiệt hại.

3. Vị trí triển khai chiến lược – DMZ, Gateway và nội bộ

Hiệu quả của NGFW và IDS/IPS không chỉ phụ thuộc vào công nghệ mà còn phụ thuộc vào vị trí triển khai trong kiến trúc mạng.

Ở tầng biên (gateway), NGFW thường được đặt giữa mạng nội bộ và Internet để lọc toàn bộ lưu lượng vào ra. Đây là tuyến phòng thủ đầu tiên, nơi DPI và Application Control ngăn chặn các mối đe dọa từ bên ngoài cũng như phát hiện lưu lượng bất thường từ nội bộ gửi ra ngoài.

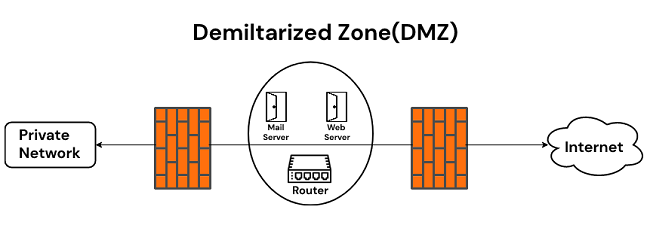

Trong DMZ – vùng chứa máy chủ công khai như web server hoặc mail server – NGFW và IDS được triển khai để kiểm soát lưu lượng giữa DMZ và mạng nội bộ. Điều này ngăn hệ thống bị tấn công từ Internet lan vào bên trong. IDS ở đây đóng vai trò giám sát, giúp phát hiện các hoạt động quét, dò mật khẩu hoặc khai thác lỗ hổng trên các máy chủ dịch vụ.

Bên trong mạng nội bộ, đặc biệt tại các phân đoạn có chứa dữ liệu quan trọng, doanh nghiệp thường triển khai IDS/IPS nội tuyến để phát hiện lateral movement – hình thức tấn công trong đó hacker đã vượt qua biên và đang di chuyển giữa các hệ thống nội bộ để mở rộng quyền truy cập.

Như vậy, vị trí triển khai phản ánh triết lý phòng thủ nhiều lớp (defense-in-depth), đảm bảo mỗi vùng mạng đều có sự giám sát và kiểm soát tương ứng.

4. Vì sao Security+ là bước khởi đầu cho kiến trúc sư bảo mật tương lai?

CompTIA Security+ đặt trọng tâm vào khả năng hiểu và triển khai các công cụ phòng thủ mạng như firewall, IDS/IPS, NAC và segmentation. Người học được trang bị kiến thức về mô hình phòng thủ đa lớp, vai trò của DPI, phân biệt firewall truyền thống và NGFW, cũng như ứng dụng IDS kiểu signature và behavior trong phát hiện tấn công.

Khóa học cũng nhấn mạnh việc lựa chọn vị trí triển khai đúng và đảm bảo các công cụ bảo mật hoạt động đồng bộ trong toàn bộ kiến trúc. Đây là kỹ năng cần thiết cho các vị trí như Security Analyst, SOC Analyst, Network Security Engineer hoặc System Administrator phụ trách triển khai các giải pháp bảo vệ mạng.

Nhờ nền tảng kiến thức này, người học Security+ không chỉ hiểu cách thức hoạt động của thiết bị bảo mật mà còn xây dựng được tư duy thiết kế kiến trúc mạng an toàn và có khả năng tự phục hồi khi gặp sự cố.

5. Kết luận – Hạ tầng phòng thủ chủ động trong kỷ nguyên đe dọa số

Sự phát triển của NGFW và IDS/IPS phản ánh chiến lược phòng thủ hiện đại: từ lọc gói truyền thống chuyển sang phân tích sâu, nhận diện ứng dụng và giám sát hành vi tinh vi. Khi được triển khai đúng vị trí, các hệ thống này tạo thành một nền tảng bảo vệ mạnh mẽ, giúp doanh nghiệp chống lại tấn công từ Internet cũng như từ bên trong.

Việc hiểu rõ cách hoạt động của NGFW, IDS/IPS và mối liên hệ với kiến trúc phòng thủ nhiều lớp là yêu cầu thiết yếu cho mọi kỹ sư bảo mật. Security+ cung cấp nền tảng kiến thức toàn diện để xây dựng kỹ năng này, mở ra lộ trình nghề nghiệp vững chắc trong lĩnh vực an ninh mạng.